微软Win10/Win11漏洞“降级”曝光:修复补丁失效,系统安全受威胁

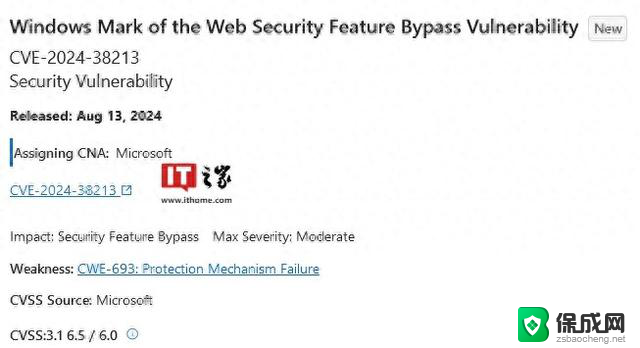

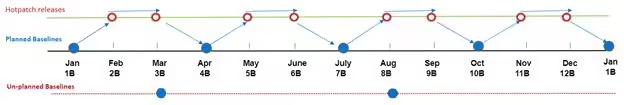

这两个漏洞追踪编号分别为 CVE-2024-38202 和 CVE-2024-21302,微软官方目前已发布公告。在发布修复程序之前提供了缓解建议。

专家 Leviev 表示可以入侵 Windows Update 更新流程,降低动态链接库(DLL)和 NT 内核等操作系统关键组件的安全级别。

专家可以利用零日漏洞,降级 Credential Guard 的安全内核和隔离用户模式进程以及 Hyper-V 的管理程序,从而暴露过去的权限升级漏洞。

Leviev 演示利用这些漏洞,成功实现提升权限、创建恶意更新,并通过用旧版本替换 Windows 系统文件来重新引入安全漏洞。

具有管理员权限的攻击者可以利用 CVE-2024-21302 权限升级漏洞,将 Windows 系统文件替换为过时和有漏洞的版本。

Leviev 在今年 2 月向微软报告了这些漏洞,但时隔 6 个月微软仍未完全修复这两个漏洞。

微软表示,目前尚未发现相关证据表明有黑客利用漏洞发起攻击。并建议在安全更新发布之前,实施今天发布的两份安全公告中分享的建议,以帮助降低被利用的风险。