微软网络安全活动:揭秘“全球蓝屏”始作俑者

财联社8月24日讯(编辑 赵昊)当地时间周五(8月23日),美国微软公司在官方博客宣布,9月10日将在华盛顿州雷德蒙德总部举办Windows端点安全生态系统峰会。

新闻稿写道,微软、网络安全公司CrowdStrike,将与提供端点安全技术的关键合作伙伴齐聚一堂,讨论如何提高恢复能力并保护共同客户的关键基础设施。

微软提到,“上月发生的CrowdStrike故障给我们生态系统提供了重要的经验教训。我们的讨论将集中在提高安全性和安全部署实践、设计具有弹性的系统、探索共同合作的方式,以提供最佳的服务。”

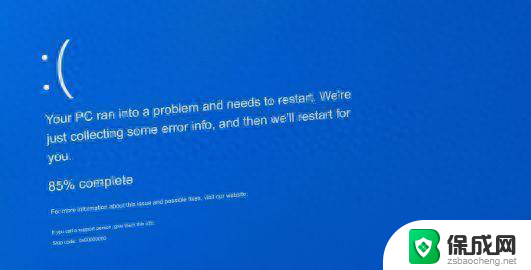

来源:微软官方博客7月时,全球多地应用微软Windows的电脑因CrowdStrike一款安全软件更新而宕机。导致大规模蓝屏死机故障,造成多国航空、铁路、海运、金融、医疗、酒店等行业运转失常。

众多企业和个人用户的工作和生活受到严重干扰。达美航空CEO巴斯蒂安曾表示,这起“史上最大规模IT故障”造成了成千上万的客户滞留,使公司损失5亿美元。

微软高管向媒体透露,本次会议就是讨论如何防止未来发生类似问题。与会者将探讨应用程序更多依赖Windows的用户模式(user mode)而非更高级的内核模式(kernel mode)的可能性。

用户模式下的应用程序是隔离的,这意味着如果其中一个崩溃,其他应用程序不会受到影响。但如果内核模式下的应用程序出现故障,则可能导致整个Windows系统崩溃。

不过,由于要实现有效的防护,安全防护产品必须用更多的底层驱动和内核技术,才能实现对攻击者的前置防御。因此,CrowdStrike、Check Point、SentinelOne等端点保护软件都依赖内核模式。

先前,苹果已在macOS中限制了内核访问并且公司不鼓励开发者使用内核扩展。对此,这位不具名的微软高管表示,移除Windows的内核访问权限只能解决一小部分潜在问题。

微软高管还透露,9月10日的活动还将讨论采用eBPF(扩展伯克利数据包过滤器)技术以及Rust等内存安全编程语言。去年,微软向Rust基金会捐赠了100万美元。

新闻稿补充称,除了生态系统合作伙伴外,微软还将邀请政府代表参加会议,以确保社区合作的最高透明度,“预计Windows端点安全生态系统峰会将促成下一步的短期和长期行动和倡议。”

本文源自财联社 赵昊